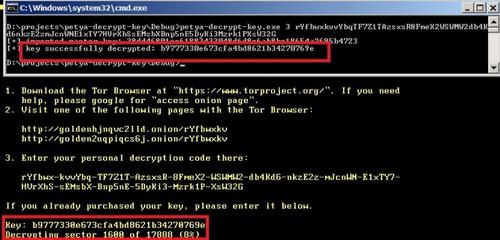

“Petya勒索软件背后的作者公开了解密主密钥。主密钥可用于解密所有版本的 Petya 勒索软件,但最近流行的 NotPetya 除外。NotPetya 伪装成 Petya 勒索软件,其目的被认为是为了破坏数据,本质上与 Petya 无关。Petya 作者将主密钥上传到了文件共享网站 Mega:https://mega.nz/#%21lmow0Z7D%21InyOTGaodVLX2M9pMGQvHJaGpvon11FyGep10ki4LHc

安全研究人员已经证实了密钥的真实性。专家相信 Petya 作者公开主密钥的动机旨在与 NotPetya 攻击切割,避免在 NotPetya 攻击之后受到调查或被控发起了 NotPetya 攻击。”

另外,预防Petya勒索病毒的方案:1、做好备份,特别是重要的文件。2、不要轻意点击邮件中的不明附件,特别是rtf、doc等格式的文件。3、禁用WMI服务,该服务名称为Winmgmt,即Windows Management Instrumentation,并阻断135、137、138、139、445等端口,但是禁用服务、阻断端口可能导致一些软件和内网应用不能使用,特别是企业用户,当然他们也是重灾区,所以更建议使用后面一点建议前使用这样的措施并断网,在完成后确保安全的情况下可恢复。4、安装相应的补丁MS17-010、Office CVE-2017-0199,更新杀毒软件也是必须的。还有一种说法:只需要在 C:\Windows 文件夹下建立名为 perfc 的文件,并将属性其设为“只读”。(以上内容来源于网上信息的综合)

>> 除非说明均为原创,如转载请注明来源于http://www.stormcn.cn/post/1945.html